Cyberprzestępcy używają botów Telegram i Google Forms

autor: Dr. Hack | źródło: Group-IB

Cyberprzestępcy, którzy kradną dane za pomocą ataków phishingowych, coraz częściej używają nie tylko poczty elektronicznej, ale także botów Telegram i formularzy Google do przesyłania skradzionych informacji - tak twierdzi międzynarodowa firma Group-IB.

Cyberprzestępcy, którzy kradną dane za pomocą ataków phishingowych, coraz częściej używają nie tylko poczty elektronicznej, ale także botów Telegram i formularzy Google do przesyłania skradzionych informacji - tak twierdzi międzynarodowa firma Group-IB.

- Alternatywne metody dostarczania danych skradzionych w wyniku phishingu pozwalają cyberprzestępcom zapewnić ich bezpieczeństwo i wydajność. Boty używające Telegramu są również wykorzystywane przez cyberprzestępców w gotowych platformach do automatyzacji phishingu dostępnych w darknecie: mają część administracyjną opartą na botach, które kontrolują całość proces, w tym ataki phishingowe i prowadzenie rejestrów skradzionych pieniędzy - podano w oświadczeniu.

Zespół reagowania na zagrożenia komputerowe ( CERT-GIB ) Group-IB przeanalizował narzędzia używane do tworzenia stron phishingowych (tzw. zestawy phishingowe) i odkrył, że w ubiegłym roku były one najczęściej wykorzystywane do generowania stron internetowych naśladujących usługi online (narzędzia online do przeglądać dokumenty, zakupy online, usługi przesyłania strumieniowego itp.), klientów poczty e-mail i - tradycyjnie - organizacje finansowe. W 2020 roku Group-IB zidentyfikowała zestawy phishingowe skierowane przeciwko ponad 260 unikalnym markom.

Zestaw phishingowy to zestaw narzędzi, który pomaga tworzyć i obsługiwać phishingowe strony internetowe, które naśladują określoną firmę lub nawet kilka naraz. Zestawy phishingowe są zwykle sprzedawane na podziemnych forach w sieci darknet. Dla cyberprzestępców, którzy nie mają silnych umiejętności kodowania, zestawy phishingowe są sposobem na bezproblemowe zbudowanie infrastruktury dla kampanii phishingowych na dużą skalę i szybkie wznowienie operacji, jeśli zostanie zablokowana.

Wyodrębniając zestawy phishingowe, analitycy cyberbezpieczeństwa mogą zidentyfikować mechanizm wykorzystywany do przeprowadzenia ataku phishingowego i dowiedzieć się, dokąd wysyłane są skradzione dane. Ponadto dokładne zbadanie zestawów phishingowych pomaga analitykom wykryć cyfrowe ślady, które mogą prowadzić do twórców zestawu phishingowego.

Ujawniono nowy schemat oszustwa

W 2020 roku, podobnie jak w roku poprzednim, głównym celem cyberprzestępców były usługi internetowe (30,7%). Kradnąc dane logowania do konta użytkownika, hakerzy uzyskują dostęp do danych powiązanych kart bankowych. Usługi e-mail stały się mniej atrakcyjne w 2020 roku, a odsetek zestawów phishingowych, które je wykorzystują, spadł do 22,8%.

Trzecim faworytem wśród oszustów okazały się instytucje finansowe, których udział przekroczył 20%. W 2020 roku najczęściej wykorzystywanymi markami w zestawach phishingowych były Microsoft, PayPal, Google i Yahoo.

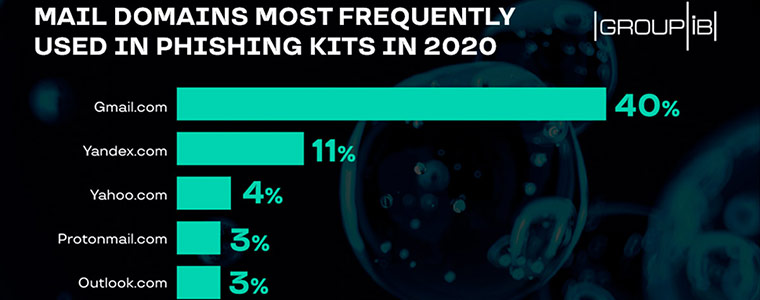

Dane, które użytkownik wprowadza w witrynie phishingowej, nie są natychmiast dostępne dla atakującego. Najpierw są zapisywane do lokalnego pliku, po czym trzeba wyodrębnić skradzione. Najczęściej do przesyłania takich danych wykorzystywane są adresy pocztowe zarejestrowane w usługach bezpłatnych. Według obliczeń Group-IB stanowią one 66% całkowitej liczby adresów znalezionych w zestawach phishingowych. Najpopularniejsze konta to Gmail i Yandex.

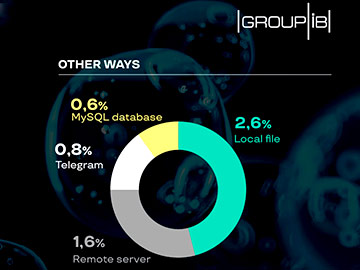

Analitycy Group-IB dzielą alternatywne sposoby pozyskiwania danych przez hakerów na 2 kategorie:

- lokalną (gdy dane są przechowywane w pliku znajdującym się na samym zasobie phishingowym)

- zdalną (gdy są wysyłane na inny serwer).

Cyberprzestępcy aktywnie korzystają z legalnych usług w celu uzyskania zagrożonych danych.

Nowym trendem było wykorzystywanie formularzy Google i prywatnych botów Telegram do zbierania skradzionych danych użytkowników.

Ogółem alternatywne metody pozyskiwania zagrożonych danych stanowią około 6%.

Analitycy CERT-GIB przewidują, że udział alternatywnych sposobów pozyskiwania danych będzie nadal rósł, przy czym Telegram wykazuje największy wzrost ze względu na łatwość obsługi i anonimowość.

Funkcjonalność zestawów phishingowych nie ogranicza się do generowania fałszywych stron internetowych w celu kradzieży danych użytkownika. Niektórzy przesyłają złośliwe pliki na urządzenie ofiary. Sprzedawcy zestawów do phishingu czasami okazują się lekkomyślni i oszukują własnych kupujących, próbując dwukrotnie na nich zarobić. Oprócz sprzedaży stworzonego przez siebie szkodliwego narzędzia, mogą też mieć na oku dane skradzione za jego pomocą. Korzystając ze specjalnego skryptu osadzonego w treści tekstowej zestawu phishingowego, kierują strumień skradzionych danych użytkownika do własnych hostów sieciowych lub przechwytują dostęp do usług hostingowych swoich klientów.

Firma Group-IB ma system Threat Intelligence & Attribution, który analizuje ataki phishingowe i przypisuje je określonej grupie hakerów, identyfikując wszystkie utworzone przez nią strony internetowe. System Group-IB Threat Intelligence & Attribution zgromadził obszerną bazę zestawów phishingowych, co umożliwia walkę z phishingiem ukierunkowanym na konkretną markę. Ta baza danych jest stale wzbogacana: gdy tylko TI&A wykryje witrynę phishingową, skanuje całą infrastrukturę atakujących.

- Tysiące telewizorów LG zostało zhakowanych

- Uwaga na quishing - niebezpieczne kody QR

- Uważaj na fałszywe wiadomości na Facebooku

- Genialny sposób na ominięcie reklam na YouTube

- ACE zamknęło tt-torrent.com

SAT Kurier - 3-4/2023 wersja elektroniczna

Elektroniczna wersja SAT Kuriera 3-4/2023

12 zł Więcej...Antena Olympia BX 1000+LTE Combo V/H

Nowoczesna antena szerokopasmowa BX 1000+ Olympia Combo. Zaprojektowana do w...

120 zł Więcej...Miernik Satlink ST-6986 DVB-T/T2/C DVB-S/S2 z podglądem i testerem optycznym

Miernik Satlink ST-6986 do pomiarów cyfrowych sygnałów satelitarnych DVB-S/S2, naziemnych...

1 630 zł Więcej...