SAT Kurier logowanie

X

redakcja[malpa]satkurier.pl

W pandemii więcej pirackich ataków na IoT

dodano: 2021-07-18 22:49

autor: Jerzy Kruczek | źródło: Zscaler

autor: Jerzy Kruczek | źródło: Zscaler

Okazuje się, że w czasie pandemii koronawirusa intensywność ataków na Internet Rzeczy wzrosła 8-krotnie. W swoim raporcie IoT in the Enterprise: Empty Office Edition Zscaler - dostawca usług bezpieczeństwa informacji w chmurze dla przedsiębiorstw, odnotowuje dramatyczny wzrost liczby ataków na urządzenia Internetu rzeczy (IoT) podczas trwającej pandemii.

Okazuje się, że w czasie pandemii koronawirusa intensywność ataków na Internet Rzeczy wzrosła 8-krotnie. W swoim raporcie IoT in the Enterprise: Empty Office Edition Zscaler - dostawca usług bezpieczeństwa informacji w chmurze dla przedsiębiorstw, odnotowuje dramatyczny wzrost liczby ataków na urządzenia Internetu rzeczy (IoT) podczas trwającej pandemii.

Zscaler/satkurier.pl

Prosimy o wyłączenie blokowania reklam i odświeżenie strony.

To 8 razy, czyli 700%, więcej niż liczby, które systemy Zscaler odnotowały przed wybuchem pandemii COVID-19.

Prawie całe złośliwe oprogramowanie IoT należy do rodziny Gafgyt lub Mirai. Niestety około 60% ataków pochodzi z Chin. Dalej w rankingu krajów źródłowych znajdują się USA i Indie.

Za to najbardziej dotknięte atakami IoT to takie kraje jak Irlandia (48%),USA (32%) i Chiny (14%).

Najczęściej atakowanymi celami cyberprzestępców są obecnie wszelkiego rodzaju dekodery (29%), smart TV (20%) i smartwatche (15%). Wśród urządzeń IoT, które są zwykle ignorowane przez działy IT, badacze zauważyli samochody, „inteligentne” lodówki i karty pamięci z Wi-Fi – wszystkie łączą się z Internetem i mają dostęp do zasobów w chmurze.

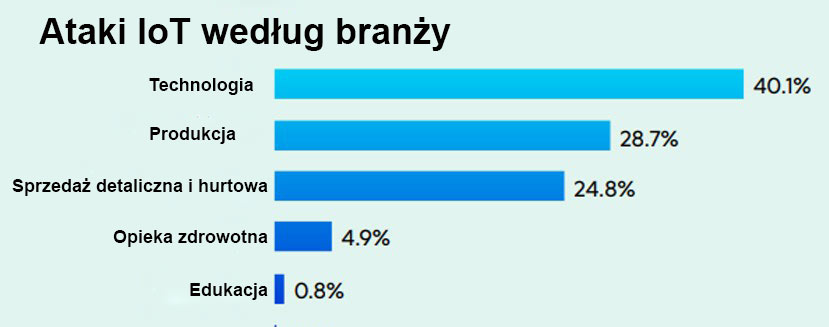

Jednak ofiarami ataków są najczęściej przedsiębiorstwa z branży produkcyjnej, handlowej i ochrony zdrowia.

Jednocześnie najbardziej „towarzyskie” były urządzenia firmowe w dwóch pierwszych obszarach. Co gorsza, nawet w opiece zdrowotnej wymiana danych jest zabezpieczona tylko w połowie przypadków, chociaż, jak zauważają autorzy badania, wszystkie 553 zidentyfikowane urządzenia obsługują szyfrowanie ruchu.

Materiał chroniony prawem

autorskim - wszelkie prawa zastrzeżone. Dalsze rozpowszechnianie artykułu tylko za zgodą wydawcy.

- IoT: Emitel wdroży system zdalnego odczytu wodomierzy

- Emitel został członkiem stowarzyszenia LoRa Alliance

- W 2024 Chiny staną się największym rynkiem IoT na świecie

- Jak może wyglądać polski rynek smart home za 10 lat?

- Chiny wyniosły dwa satelity IoT [wideo]

Informacje

reklama

reklama

SAT Kurier 6/2024

Publikuj własne artykuły

Polskie kanały TV za darmo z satelity

Wykaz kanałów FTA na satelitach Astra 19,2°E

Wykaz kanałów FTA na satelitach Hot Bird 13°E

Wykaz kanałów na satelitach Astra 19,2°E

Wykaz kanałów na satelitach Hot Bird 13°E

Kanały ze sportem na żywo - FTA i polskie

Polsat Box vs Canal+

Lista kanałów Polsat Box

Lista kanałów Canal+

reklama

reklama

reklama

HOLLEX.PL - Twój sklep internetowy

Miernik Signal ST-5155 DVB-T/T2/C DVB-S/S2 z podglądem

Miernik Signal ST-5155 do pomiarów zarówno cyfrowych sygnałów satelitarnych DVB-S/S2,...

699 zł Więcej...Odbiornik DVB-T/T2/C Opticum PREMIUMBOX+ H.265 HEVC

Najnowszy hybrydowy odbiornik DVB-T/T2/C z HEVC/H.265 marki Opticum firmy AX...

109 zł Więcej...Mini PC Smart TV 4K BOX Zehnder KP-1

Zehnder KP-1 to najnowszy odtwarzacz multimedialny 4K firmy ZEHNDER z...

249 zł Więcej...

![Testy Canal+ Extra na satelicie [akt.]](/uploads/117540.jpg)

![Premiera serialu HBO Original „Diuna: Proroctwo” [wideo]](/uploads/117551.jpg)